Trend Micro Deep Security™運用ホワイトペーパー

本ホワイトペーパーでは、「securitypack」をご利用いただくお客様との円滑な業務遂行を実現することを目的に、「securitypack」における責任共有モデル、導入までの事前準備、「Deep Security」の環境構築から運用プロセス、導入実績などを紹介しています。このホワイトペーパーは、パートナー企業様のレビューを受けながら、cloudpackチームによって執筆されたものです。このページおよびホワイトペーパーは定期的に更新されるため、新しいコンテンツがないか定期的にご確認ください。

1. 概要

本ホワイトペーパーは、cloudpackがご提供する『securitypack』の詳細をご紹介し、お客様とcloudpackとの間で円滑な業務遂行を実現することを目的にご提供するものです。

対象読者:

- 『securitypack』をご利用中のお客様

- AWSでのシステム構築やAWSへのシステム移行が決定している方

- AWSでのサーバーサイドセキュリティ実現方法についてご検討中の方

- 企業や組織のセキュリティ担当者様

2. クラウド時代のセキュリティ

多発する攻撃に対して、従来のオンプレミス環境ではその防御機構のすべてを自前で設計・構築し、かつ最新の攻撃に対処できる状態で運用し続ける必要がありました。そのためには、予め工数と予算を見積り、専門的な人材を組織内部で確保することが求められました。

パブリッククラウドにおいては、クラウド事業者が提供するインフラ設備や環境のセキュリティはクラウド事業者に任せることができるため、すべてを自前で守る必要はなくなりました。また、クラウドの利用においてはリソースを使用した分だけコストがかかるため、立ち上げ段階におけるセキュリティに対する作業工数や費用を最小に抑えることが可能になってきています。

さらに、AWSではクラウドセキュリティのベストプラクティスが公式ドキュメントなどで確立されています。AWSを活用したシステムの構築・運用実績が豊富なcloudpackでは、このベストプラクティスを熟知したエンジニアが、お客様のシステム特性に合わせてセキュアに設計、構築したAWS環境上でお客様のサーバーを運用しています。

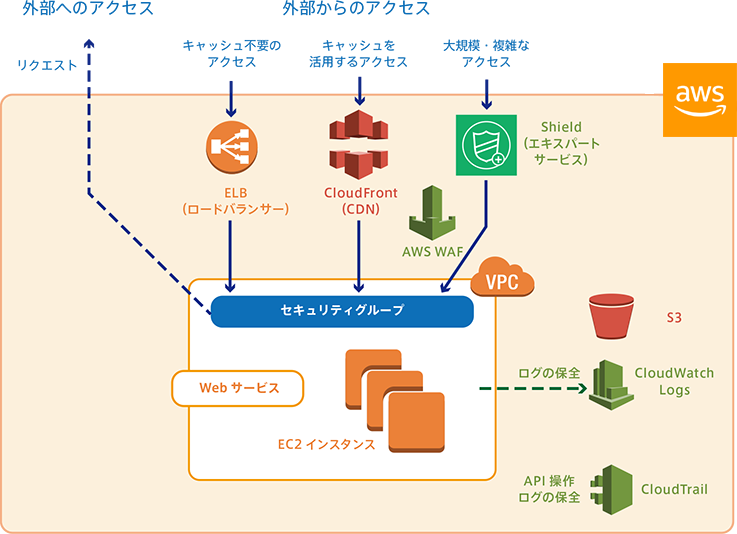

例えば、アクセス集中などの負荷によるサーバーの処理能力の低下はセキュリティ強度を下げる要因になります。cloudpackでは、AWSが提供するトラフィック制御・アクセス制御・キャッシュなどの多彩なサービスや機能を適切に配置することでお客様のサーバーに対する負荷およびサーバーの処理能力の適正化を行っています。

また、侵入者はサーバーのログを消去・改ざんすることでその痕跡を消去し、ログの完全性を損なわせます。cloudpackでは、お客様に必要なログをAWS環境上で保全するご支援を行っています。

図 2.1 クラウド時代のセキュリティ(AWS におけるベストプラクティスの一例)

3. AWSのセキュリティベストプラクティスを 補完する「securitypack」

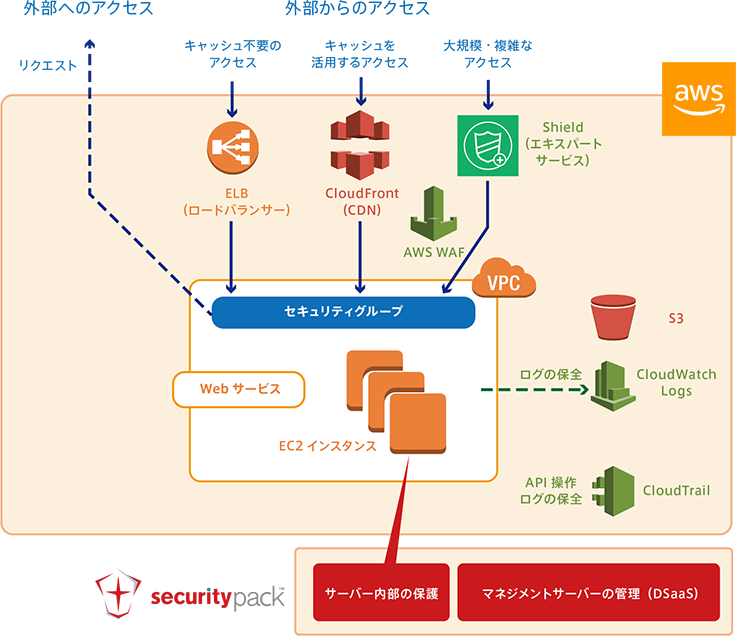

cloudpackの熟達したエンジニアがセキュリティベストプラクティスを実践して構築したAWS環境は、サーバーの外側までは適切に保護してくれますが、サーバー内部のアプリケーションやミドルウェアまでを保護することはできません。このため、正常な通信を装った攻撃、およびアプリケーションやミドルウェアの脆弱性を狙う攻撃に対しては、別途セキュリティ面を補完する手段が必要となります。

cloudpackでは、サーバー内部のセキュリティを保護するオールインワン製品「Trend Micro Deep Security™」(以下「、Deep Security」)を活用したサーバーサイドセキュリティ構築支援・運用・監視サービス「securitypack」をご提供いたします。

図 3 AWS のセキュリティベストプラクティスを補完する「securitypack」

securitypackをご利用いただくことで、cloudpackの実績豊富なエンジニアの支援により適切なサーバーサイドセキュリティを短期間・低コストで実現することができます。また導入後も、攻撃に対する監視および緊急性の判定やインシデント対応について適切な支援を受けることができます。

3.1 「securitypack」を活用するメリット

短期間での導入

Deep Securityの導入には、ソフトウェアのインストール作業から始まり多くのセキュリティ項目の設定が必要なため、かなりの工数や時間を取られることになります。さらに、お客様環境に適切なセキュリティ設定を実現するためには、セキュリティやDeep Securityに関する高度な知識が不可欠です。

「securitypack」では、Deep Securityに精通したcloudpackスタッフがお客様環境への導入作業をおよびチューニングを行うことにより、最短の期間と最小の工数でお客様環境のセキュリティ強度を向上させ、お客様のビジネス速度を加速いたします。

お客様環境に最適なセキュリティの実現

cloudpackは、2012年から現在まで多数のDeep Securityを運用しており、豊富な運用経験と運用実績を有しています。さらに、長年にわたり蓄積した多数の検知情報や対応記録に基づくデータを解析し、セキュリティの動向や傾向の把握を継続的に行なうことで、お客様のサーバーに最適なDeep Securityの設定やチューニングを実現しています。

cloudpackには、Deep Securityの概要提案に必要なスキルを習得していることを認定する資格制度「Trend Micro Certied Security Expert for Deep Security」の認定を取得しているスタッフが在籍しています。「securitypack」では、経験豊富なDeep Securityスペシャリストがお客様のサービスの特性に合わせてDeep Securityの設定およびチューニングをいたします。

cloudpackの安心サポート

cloudpackでは、「securitypack」ご利用のお客様に対するサポートサービスをご提供する窓口として、cloudpackサポートデスクを設置しています。

cloudpackサポートデスクの監視センターでは、365日24時間体制でDeep Securityのセキュリティアラートの監視(不正プログラム対策、侵入検知、変更監視、セキュリティログ監視)を行い、セキュリティアラートを検知した際にはその緊急性を判定し、お客様へのご連絡および対応のご支援を行います。さらに、Deep Security専門チームが、Deep Securityセキュリティデータベースの更新(通常は1週間に1回、緊急時は随時)を精査し、随時チューニングを実施することでセキュリティ監視およびアラート対応の適正化を行います。

お客様単独では継続が難しいセキュリティの調査活動およびセキュリティ設定のチューニングを、お客様に代わって実施する「強いセキュリティチーム」。それがcloudpackサポートデスクです。

3.2 「securitypack」活用によるサーバーサイドセキュリティの強化

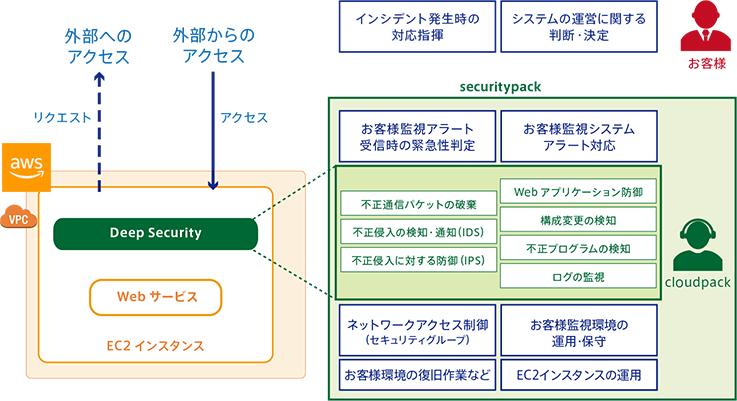

お客様のサーバーを安全に運用するためには、セキュリティを維持するために必要な機能の導入・保守、サーバーの脆弱性対応、攻撃の監視などを日常的に実施し、緊急時にはその状況を把握して適切に対処する必要があります。

1. securitypackにより実現するサーバーサイドセキュリティ

不正通信パケットの破棄

securitypackをご利用の場合、導入作業および保守作業、セキュリティアラートに対する24時間監視についてcloudpackサポートデスクが対応いたします。

お客様にご対応いただく必要があるのは、主に以下のご判断およびご対応となります。

- システムの運営に関する判断・決定

- インシデント発生時の対応実施判断・対応の実施

図3.2 サーバーサイドセキュリティ(securitypack利用)

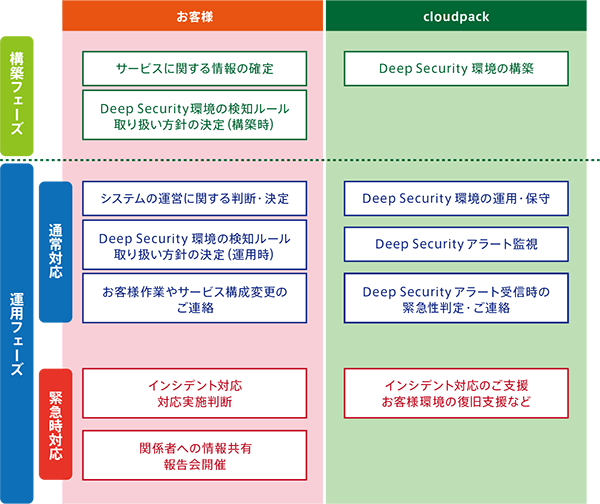

3.3 「securitypack」における責任共有モデル

「securitypack」のご利用においては、お客様とcloudpackで責任を共有いたします。

図3.3 securitypack責任共有モデル

本ホワイトペーパーをご覧になりたい方は、下記のボタンよりダウンロードの上、ご確認ください。